שלום!(シャローム!)AironWorks Marketing Teamです。今回は「ソーシャルエンジニアリングとは何か」と題して、サイバー攻撃の手法の一つであるソーシャルエンジニアリングについて取り扱います。これまでの記事で当たり前のように使用していたソーシャルエンジニアリングについて改めて深く解説しております!

Index

とりあえずWikipedia

早速ですが、議論の出発点としてWikipediaの解説を見てみましょう。Wikipediaでは次のように紹介されています。

In the context of information security, social engineering is the psychological manipulation of people into performing actions or divulging confidential information.

これを邦訳すると次のようになります。

サイバーセキュリティの文脈では、ソーシャルエンジニアリングは心理学的に人を操って、特定の行動をさせたり、機密情報を漏らさせたりする行為です。

心理学的と言われるといささか仰々しいですが、何らかの方法を用いて不安を煽ったりすることを指しています。つまり、不安や動揺、緊急性などを喚起して、普段ではありえないようなことを被攻撃者にさせたりすることです。

ハッカーの侵入の方法は2通り

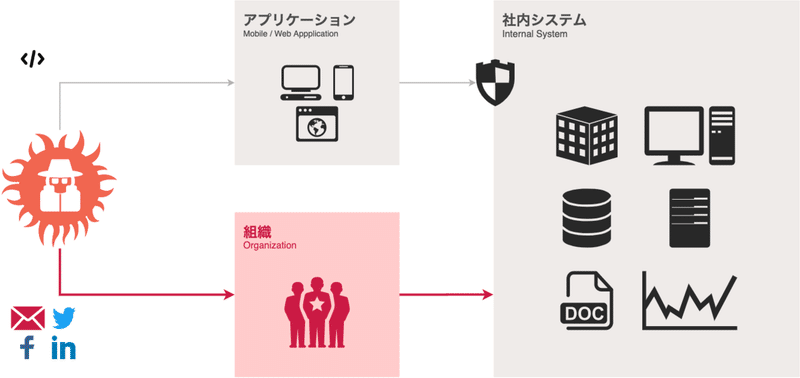

ここからは攻撃相手を個人ではなく、会社などの組織に限って説明していきます。そもそも攻撃者が組織内に侵入し、悪意のあるソフトウェア(マルウェア)やウイルスをインストールさせたり、機密情報を盗んだりする方法は2通りです。

1つ目はアプリケーションなどを通じて侵入する方法です。技術的な脆弱性を使用する場合もあれば、コーディングのミスやアクセス管理の設定ミスを使用する場合もあります。

2つ目は組織の人間を通じて侵入する方法です。代表的な方法としては、組織内の人間にメールやSNS、SMSなどでメッセージを送ることで、特定のリンクをクリックさせてマルウェアをインストールさせたり、似たようなデザインの偽サイトに誘導したりするものがあります。さらには物理的に盗み見たり、公衆Wi-Fiを遮断することによって攻撃用のWi-Fiに巧みに誘導する例もあります。

ソーシャルエンジニアリングはまさにこの2つ目の方法です。つまり、組織内の人間の不安を煽って、普段では到底考えられないような行動をとらせることなのです。

具体的な事例とともに

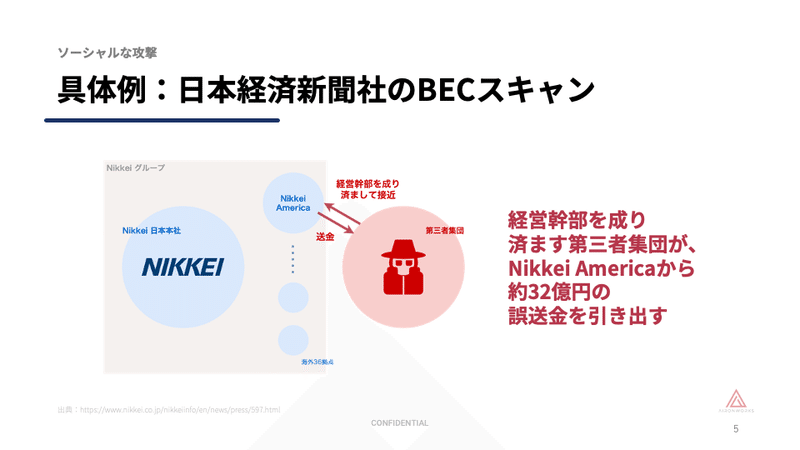

具体的な事例として、日本経済新聞社で起こったインシデントをご紹介しましょう。米国支社のNikkei Americaが経営幹部に成り済ました第三者に約32億円を誤送金しました。

Japanese media giant Nikkei says $29 million lost in BEC scam – CyberScoop

詳しい手口については定かではありませんが、単なるメールによって近づいたのではないかと推測されています。この種の手口はBECスキャンあるいはビジネスメール詐欺と呼ばれており、ソーシャルエンジニアリングの代表的な手法です。

なぜ今!?

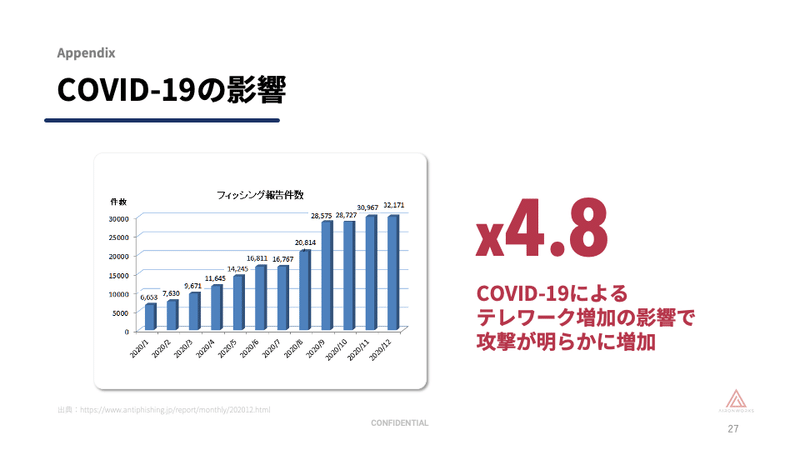

なぜ今ソーシャルエンジニアリングが問題となっているのでしょうか。それはテレワークやリモートワークの増加で情報やその処理が社内ネットワークの外に染み出し、ソーシャルエンジニアリングがより簡単になったからです。実際、98%のサイバー攻撃はソーシャルエンジニアリングに依拠しており(出典:https://purplesec.us/resources/cyber-security-statistics)

2019 Cyber Security Statistics Trends & Data

その脅威はCOVID-19の影響で増しています。(2020年でフィッシングが4.8倍に)

どのような目的で攻撃してくるのか

特定の思想を伝えるハクティビスト、特別な事由なく攻撃する愉快犯なども確かにいますが、最も大きな目的は2つ。金と情報です。

心理学的手口で誤送金を引き出したり、不正に得た個人情報をダークウェブに売り捌いたり、そもそも決済情報を盗んだりすることで、攻撃者は多額のお金を手にします。標的が公開企業であれば、情報流出などに起因する株価下落に依拠してお金を稼ぐケースもあります。また、敵対企業の機密情報を盗んだり、敵対企業の信用低下を狙って攻撃するケースもあります。

このように攻撃者は目的のためなら企業の規模を問わず攻撃を試みます。

どのように防ぐべき?

ここまでソーシャルエンジニアリングの概要とその脅威について取り上げてきました。それでは結局ソーシャルエンジニアリングをどのように防げば良いのでしょうか。技術的に完全にこれを防ぐ方法はありません。しかし、人間生来のインテリジェンスで攻撃が成功する確率を格段に引き下げることができます。

そのために最も効果的なのは、実際に疑似的な攻撃を受けてみることです。そのようなトレーニングを経て実攻撃について深く理解できる、また、注意レベルを引き上げることができます。単なるセミナーや勉強会ではやはり他人事として終わってしまう可能性が高いです。

最後に

最後までお読みいただきありがとうございました!ソーシャルエンジニアリングを考える一つの契機になれば幸いです。