שלום!(シャローム!)AironWorks Marketing Teamです。今回はGoogleとFacebookがBECスキャンによって約100億円を騙し取られた例を取り上げたいと思います。 後半で ・被害概要:どのような被害を受けたのか ・攻撃手法:GoogleやFacebookのようなセキュリティレベルの高いであろう企業に対してどのようにして攻撃を成功させたのか ・教訓:これを防ぐためにはどのようなことができたのか について説明しきます。それではいきましょう!

Index

§1 被害概要:どのような被害だったのか

2013年から2015年にかけて、リトアニア人ハッカーのEvaldas Rimasauskas氏が、Googleから約23億円、Facebookから約99億円を詐取しました(出典はこちら)。Evaldas Rimasauskas氏は2017年3月にリトアニア当局に逮捕され、USで2019年12月29日に5年懲役の判決が言い渡されました。そのほかにも2年の執行猶予、約52億円の没収、約2600万円の返還が言い渡されました。BleepingComputerがGoogleとFacebookにコメントを求めたところ、Googleからは

我々はこの詐欺を検知し、速やかに当局に通報しました。損失は既に取り戻しており、問題が解決されたことをうれしく思います。

と返答がきたそうです(出典はこちら)。

§2 攻撃手法:どのように攻撃が成功してしまったのか

Evaldas Rimasauskas氏は台湾に実在するQuanta Computerというメーカーを装い、GoogleやFacebookの従業員に対して偽のメールを送信し、Quanta Computerに対する未払いの支払代金を指定の銀行口座に振り込むよう求めました。いわゆるBECスキャンと呼ばれる手法です(BECスキャンについての説明は後述)。Rimasauskas氏は事前に、ラトビア(リトアニアの隣国)でQuanta Computerと同名の会社を登記し、複数の銀行口座をリトアニア、ラトビア、ハンガリー、スロバキア、キプロスに設立することで、詐取したお金を分散させようとしていました。(出典はこちら)また、事前にデータセンターでQuanta Computerの技術が使用されていることを知っていました。このようによく準備された手法により、攻撃は成功してしまいました。

BECスキャンとは

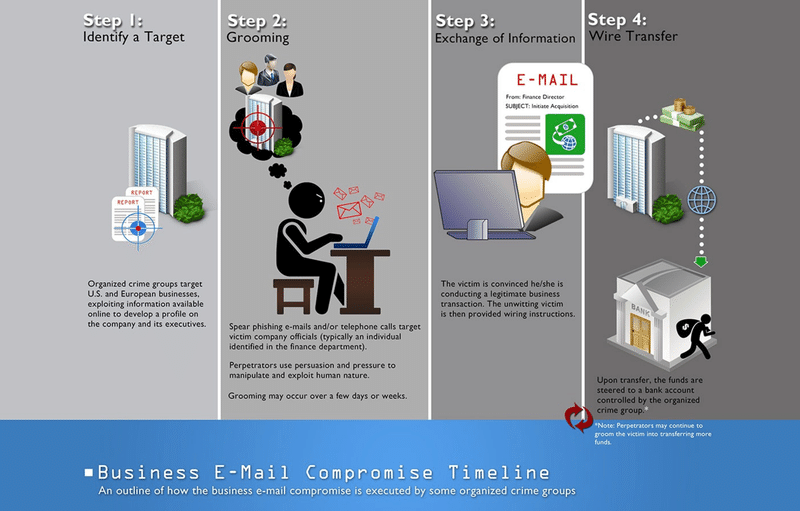

BECはBusiness Email Compromiseの略で、ビジネスメールによって相手を騙し、お金を詐取したり、機密情報を得たりすることです。FBIによると、BECの一般的な方法は下の画像に示されるようなものです。

つまり、ターゲットを設定し、社員に近づき、情報を交換し、実被害に結びつけるような流れです。これは「エンプロイーセキュリティ」のカバーする範囲と言えそうです。

§3 教訓:これを防ぐためにはどのようなことができたのか

このようなものを防ぐためにはどのようなことをすればよろしいでしょうか。完全な方法はありませんが、

・マルチベクトルで本人確認をする

・リンクをクリックしない

・実際の攻撃をよく知る(実際に攻撃を受けてみる)

の3つが挙げられます。

マルチベクトルで本人確認をする

請求業務など非常に重要な取引や契約に際しては、その相手が本人であるかを二重に確認してください。例えば、メールで請求書が送られてきた場合、replyではなくforwardを使って他の担当者に確認したり、電話やSNSなど他の手段を使って当の担当者に確認したりすることです。もちろん二重である必要はなく、三重、四重…と多重化させるとより強固になります。

リンクをクリックしない

ブラウザなどの脆弱性をつくことで、リンクをクリックするだけでマルウェア(悪意のあるソフトウェア)をインストールされることがあります。これを利用して、攻撃者は取引先のドメインを装ったり(rnicrosoft.comなど)、新しいサービスを装ったりして、なんとかしてクリックさせようとします。他にも添付されたドキュメントにマルウェアが仕込まれているケースもあります。したがって、いかなるメールのリンクも極力クリックすべきではないでしょう。

実際の攻撃をよく知る(実際に攻撃を受けてみる)

今回のケースはドメインや請求書だけなく、銀行口座までもが偽造できることを示唆しています。したがって、攻撃者が偽造できるものを知ることが大切です。多くの方はサイバーセキュリティの専門家ではないので、実際の攻撃手法についてあまり知りません。なので、いざ攻撃されたときに正しく対処できない可能性が高いです。実際に、セミナーや勉強会などでトレーニングする方法もありますが、結局他人事だとして記憶の片隅に葬られてしまうケースがあります。そこで、実際に攻撃を受けてみるのが良いでしょう。要するに、社員に対してペネトレーションテストを行う方法です。

§4 最後に

GoogleやFacebookのようなセキュリティガチガチと思われる企業でも社員経由だとつけいる隙があった好例だったと思います。このような攻撃は何もUSの企業だけでなく、日本でも頻繁に発生しているものです(実際、Gmailを通じた攻撃ではUS、UKに次いで日本は世界第3位の標的)。AIによる検知などのインテリジェンスソリューションだけでなく、ヒューマンインテリジェンスも駆使して攻撃に対抗していきましょう。

最後までお読みいただきありがとうございました!

§5 参考文献

Lithuanian Pleads Guilty to Stealing $100 Million From Google, Facebook

Google and Facebook scammed out of $123M by man posing as hardware vendor